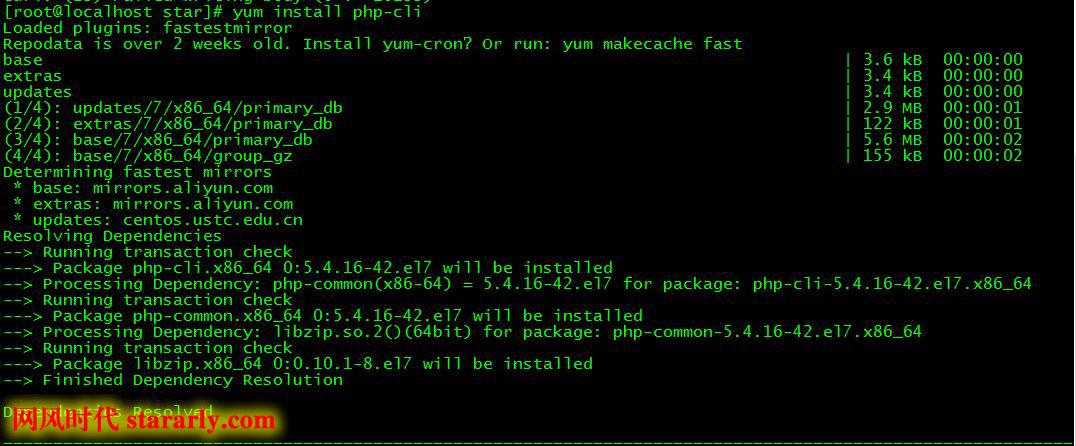

今天在调试网站,刚安装的drupal竟然发现在<title>后出现了一段<script async src="http://c.cnzz.com/core.php"></script>,我就纳闷了,各种排查:

1、网站,排查

2、webservice,排查

3、服务器排查

都没问题,我还发现了一个现象就是,这个服务器上的所有网站都存在这段代码,然后,各种想法涌上心头:nginx被劫持了,服务器被黑了,ARP欺骗??

各种的各种折腾。。。

没有问题,没有问题,没有问题!

邪了门了,什么鬼?

忽然,脑子闪过一个想法,难道是我本地的问题????

赶紧打开百度,看了看,没有。

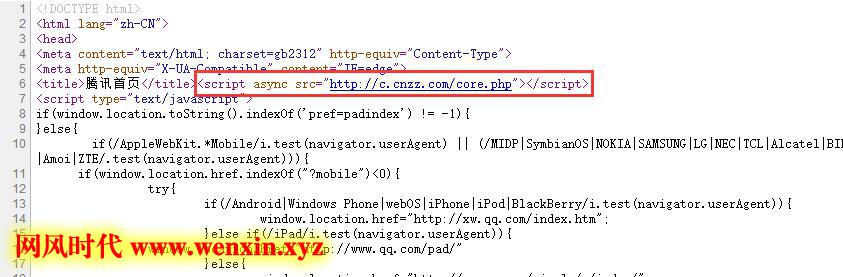

又打开了腾讯看,有,竟然有!!!!

我紧接着打开了网易的首页,竟然发现也有!

至此,已经确定是我本地出现问题了,截止到现在已经花去了我1个小时的时间。SHIT!!

然后度娘查,发现了一篇文章,看了之后,各种草泥马!!

今天刚开发完的网站上线联调, 偶然发现<head>里多了一个脚本引用:

<script async src="http://c.cnzz.com/core.php"></script>

我非常确认这不是我添加的代码```

难道刚刚上传的网站就被插入木马了?

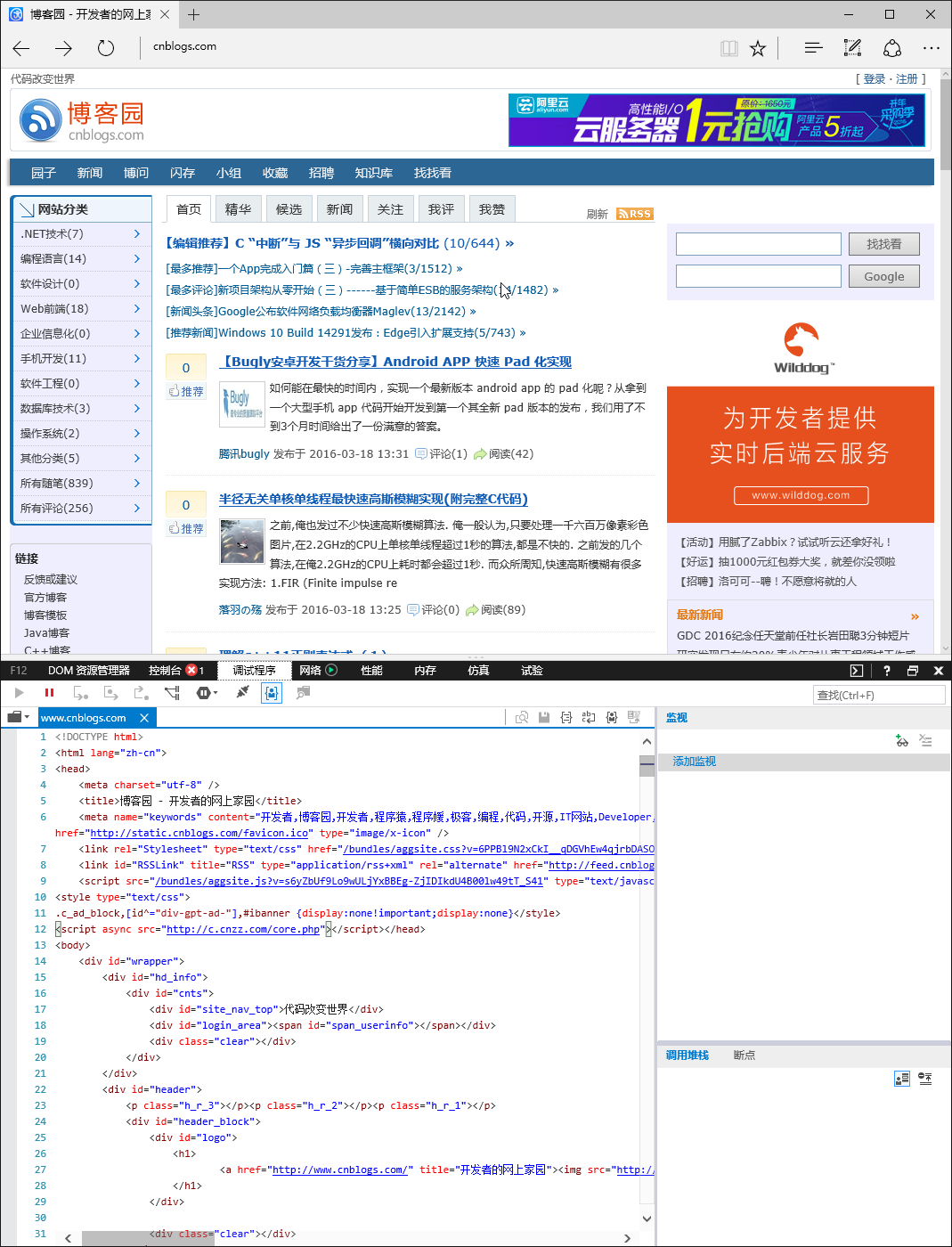

于是我打开博客园`查看源文件,竟然也存在这段脚本引用. (第12行)

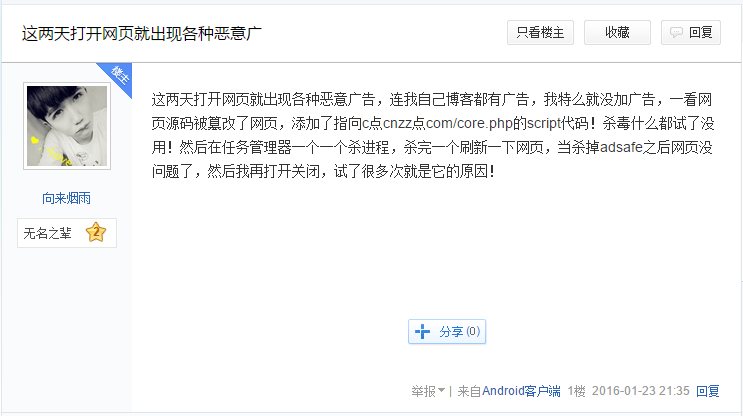

又浏览了一些其它网站, 均在<head>结束前插入了这段js. 于是百度了一下,找到这个帖子```

怎么可能?竟然是我超喜欢的adsafe``我不信我不信我不信```

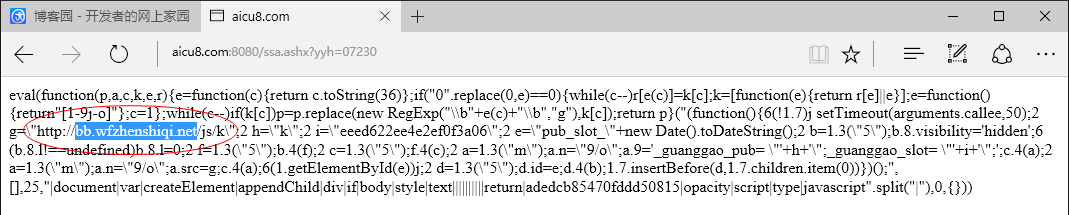

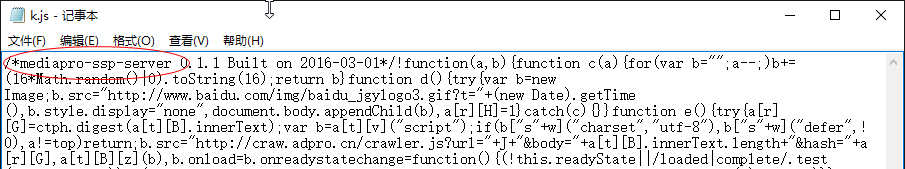

于是我访问了这个脚本地址`看个究竟

http://c.cnzz.com/core.php

跳转到了aicu8.com下的一个地址, 输出了一段js

发现这个地址,继续访问看看````

http://bb.wfzhenshiqi.net/js/k

也是个js,保存下来```

根据该关键词bing了一下`

mediapro-ssp-server

第一个结果赫然显示"广告家"

MediaPro 本地媒体流量自助平台...

此时傻子也能猜到这段被插入的js代码的用途了````思极细恐.

补充: 我立即卸载了ADSafe, 那段js代码也消失了

该文的地址是:http://www.cnblogs.com/minamiko/p/5292080.html

我就shit了,adsafe,你TMD的你还知道你自己是干嘛的么???Fuck!

鲁ICP备09092366号Copyright StarArly.com. All Rights Reserved.

鲁ICP备09092366号Copyright StarArly.com. All Rights Reserved.

没有评论,留下你的印记,证明你来过。

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。